Früher war die Welt einfach und übersichtlich: Als es noch kein Internet gab, reichte das Schloss vor der Wohnung und vorm Betriebstor. Rein sinnbildlich gesprochen. Heute ist die Sache etwas komplexer. Die Annehmlichkeiten des digitalisierten Zeitalters bergen neue Gefahren. Denn Diebe und Schurken kommen neuerdings durchs Kabel ins Haus.

Solar Investors Guide (Podcast): Cybersicherheit – Kriminelle kommen übers Internet

Angriffe sind Realität

Kein Witz, dafür müssen sie nicht einmal besonders kleinwüchsig oder gelenkig sein. Der Zugriff über Datenkabel, Router und IT ist mittlerweile gang und gäbe. Das ist kein Bedrohungsszenario, das ist Realität.

Dass russische Hacker im Auftrag des Kremls die Stromnetze und Kraftwerke in der Ukraine ins Visier nehmen, ist nur die Spitze des Eisbergs. Es braucht keinen erklärten Krieg wie im Osten Europas, denn der Cyberkrieg ist in vollem Gange.

Soeben erschienen: Aktuelles Themenheft zur Cybersicherheit

Bombenlabor der Mullahs und Pager der Hisbollah

Weiteres Beispiel: Im Konflikt zwischen dem Iran und Israel wurden Hacker angesetzt, um das Atomprogramm der Mullahs zu stoppen oder zumindest zu verzögern. Schon 2010 setzten israelische Spezialisten den Computervirus Stuxnet an, um die Zentrifugen in Natans unbrauchbar zu machen.

Es war der erste bekannte Cyberangriff auf eine Industrieanlage. Dass er öffentlich bekannt wurde, war vermutlich ein Lapsus des Mossad. Der Virus wurde übrigens von den USA und Israel gemeinsam entwickelt.

Im April 2021 provozierte ein weiterer Cyberangriff, dass im Bombenlabor in Natans der Strom ausfiel. Dieses Mal hüllte sich Israel in Schweigen. Auch die gezielte Zerstörung zehntausender sogenannter Pager der Hamas im Sommer 2024 wurde durch Fernsteuerung ausgelöst.

Solar Investors Guide (Podcast): Solaranlagen und Speicher gegen Cyberangriffe schützen

Varta im Visier der Hacker

Im Februar 2024 legte eine schwere Attacke alle fünf Werke von Varta lahm. Rund vier Wochen dauerte es, bis die Herstellung von Batteriezellen wieder anlief. Es dauerte Monate, bis die Varta-Speicher und der Datencenter wieder erreichbar waren.

Die Täter waren über die IT eingedrungen. Zwar schrillte sofort der Alarm bei den Experten für Cybersicherheit im Konzern. Um den Angriff abzuwehren, wurden die IT und die Produktion komplett abgeschaltet und vom Internet getrennt.

In Ellwangen, Dischingen, Nördlingen sowie in den Werken in Indonesien und Rumänien ging nichts mehr. Zahlreiche Mitarbeiterinnen und Mitarbeiter wurden zwangsweise in den Urlaub geschickt, andere widmeten sich der Wartung und Instandhaltung.

Tesvolt und Samsung SDI bieten sichere Speichersysteme für Kommunen

Attacke auf Rheinmetall

Im Frühjahr 2025 wurde Rheinmetall zum Ziel von Angriffen. Das entstandene Leck in der Datensicherheit erlaubte den Zugriff auf vertrauliche Informationen über Waffensysteme und ihre Produktion. Offenbar ging es hier um Sabotage und Spionage.

Die Hacker erhielten Zugang zu rund 750 Gigabyte interne Daten. Die Gruppe veröffentlichte einen Link zum Download von 1.400 Dokumenten. Die Sache wurde publik, weil Experten für IT-Sicherheit das Darknet beobachteten. Dort wurden die Dokumente feilgeboten. Auch Rheinmetall informierte die Behörden.

Investitionsbooster: Ab sofort schnelle Abschreibung möglich

Zwei Gesichter von KI

Daraufhin startete die Firma DXC Technology eine Umfrage in der Industrie, um die Anforderungen und den Handlungsbedarf zur Cybersciherheit zu ermitteln. DXC ist ein spezialisierter Dienstleister, der den Unternehmen bei Sicherheitskonzepten unter die Arme greift. Rund 300 IT-Entscheider zur Cybersicherheit in Deutschland, Österreich und der Schweiz wurden befragt. Sie schätzen ein, dass Künstliche Intelligenz (KI) das Risiko für Angriffe durch kriminelle Hacker und Terrorgruppen deutlich erhöht.

Sonna Barry von Secida: „Cybersicherheit muss Chefsache sein“

So werden Phishing-E-Mails von einfachen Täuschungsmails zu wesentlich glaubwürdigeren Anschreiben entwickelt: Angreifer setzen beispielsweise sogenannte Deepfakes ein, um gefälschte Texte, Bilder oder Töne zu erstellen. „Unternehmen sollten die neuen Risiken von KI-unterstützten Angriffen sehr ernst nehmen und die Cyberabwehr entsprechend anpassen“, kommentiert Bruno Messmer, KI-Experte von DXC Technology. „Es empfiehlt sich, KI-Werkzeuge systematisch in die Sicherheitsstrategie des Unternehmens einzubauen und für die Analyse und die Detektion von Angriffen, aber auch die Auswahl und die Schulung von Personal einzusetzen.“

Neue Wechselrichter: Mehr Geräte für C&I

Die gute Nachricht: KI kann Cyberkriminalität effektiv bekämpfen. Allerdings verzichtet aktuell gut jedes dritte Unternehmen in Deutschland darauf, selber KI in die Abwehr von Hackerangriffen einzubinden. In Österreich und der Schweiz ist es sogar rund jedes Zweite.

Einfallstore weit offen

Die Installateure von Solaranlagen arbeiten mittlerweile standardmäßig mit Smartphones, Tablets oder Laptops. Berufliche Nutzung vermischt sich leicht mit privaten Aktivitäten. Für Hacker entstehen ganz neue Einfallstore, um auf sensible Daten zuzugreifen. Dazu gehören alle Apps, SMS und Social Media. Das beginnt mit dem Abruf von Live-Updates und setzt sich über die scheinbar harmlose Weiterleitung von Links auf Whatsapp fort. Auch Job-Updates auf Linkedin sind potenziell unsicher.

Solar Power Europe: „Cybersicherheit stärkt unsere Branche“

Niemandem zu trauen, ist die richtige Antwort auf solche Bedrohungen. Dieses Zero-Thrust-Modell setzt konsequent darauf, dass sich Anwender auf jeder Ebene eines Netzwerkzugriffs autorisieren. Selbst wenn ein bestimmtes Gerät angegriffen wird, lassen sich sensible Ressourcen am Arbeitsplatz schützen.

Dafür muss man Mitarbeiterinnen und Mitarbeiter zunächst sensibilisieren. In Deutschland führt jedoch nur gut jedes zweite Unternehmen regelmäßige Übungen für Cyberangriffe durch (56 Prozent). In Österreich sind es 63 Prozent und in der Schweiz 66 Prozent der Firmen.

Cybersicherheit für die Solarbranche

Das reicht aber nicht aus, denn die digitale Steuerung und Verwaltung der Betriebsdaten von Millionen Solaranlagen öffnet dem unbefugten Zugriff ein weiteres Tor. Solaranlagen unterliegen der kritischen Infrastruktur (Kritis). Dazu bereiten die Bundesnetzagentur, das Bundesamt für Informationssicherheit und die Koalition in Berlin strengere Regeln vor, die letztlich europäische Vorgaben in deutsches Recht umsetzen. Gleiches geschieht in Österreich und der Schweiz.

Die europäischen Hersteller wollen darauf nicht warten: „Wir nehmen dieses Thema sehr ernst und arbeiten sehr intensiv daran, denn den Wechselrichtern kommt eine zentrale Bedeutung zu“, analysiert Dr. Harald Scherleitner.

Harald Scherleitner von Fronius: „So trotzen wir der Krise“

Strategie von Fronius

Er ist Vertriebsleiter und Mitglied der Geschäftsführung von Fronius International. „Wir beschäftigten Expertinnen und Experten, die Vollzeit daran arbeiten, unsere Produkte sicher zu halten. Es geht um die technische Sicherung der Anlagen gegen unbefugten Zugriff. Es geht aber auch um die Sicherheit der Betriebsdaten. Die Systeme werden in Europa entwickelt und erfüllen strengste Sicherheitsanforderungen.“

Fronius lagert die Betriebsdaten ausschließlich auf eigenen Servern in Österreich und in europäischen Clouds. Bereits 2022 wurde Fronius nach dem internationalen Standard ISO 27001 zertifiziert.

Fronius: Notstromfähiger Hybrid für viel Flexibilität

Der österreichische Hersteller von Wechselrichtern schlägt für die EU vor, „nach dem Vorbild der 5G Security-Toolbox eine Inverter Security Toolbox zu implementieren“, wie Scherleitner sagt. „Dann könnte eine Whitelist von vertrauenswürdigen Herstellern den Zugang zur Einspeisung ins europäische Netz regeln.“ Das komplette Interview lesen Sie auf Seite 32.

SMA-Tochter und Avenis Energy planen Großspeicher mit 960 Megawattstunden

Expertenteam bei SMA

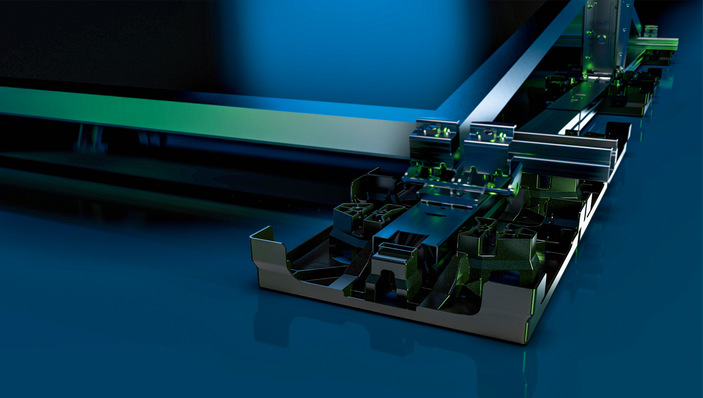

Bei SMA ist Marek Seeger der Experte für IT-Sicherheit. Auch der Hersteller aus Kassel ist mittlerweile nach ISO 27001 zertifiziert, um Lücken in der Cybersicherheit zu schließen. Seeger ist seit 2015 bei SMA tätig. „Früher gab es isolierte Großkraftwerke, deren Steuerung von außen nicht zugänglich war“, erläutert er. „Heute ist das Netz ein bunter Zoo von dezentralen vernetzten Energieerzeugern.“

Beim PV-Symposium im Frühjahr in Bad Staffelstein hielt er einen vielbeachteten Vortrag. Dort berichtete er von einem Angriff im Sommer 2024 auf Solaranlagen in Beirut. Einen Tag nach der Explosion der Pager der Hisbollah gingen sie auf mysteriöse Weise vom Netz. „Das war ein gezielter Angriff, um die Anlagen abzuschalten“, urteilt Seeger. In Japan wurden 2024 die Monitoringsysteme von Solaranlagen gehackt. Die Erpresser drohten, die Anlagen zu zerstören.

SMA: DC-Heimspeicher mit optionaler Backup-Lösung

Langfristig und punktgenau

Für ihn sind die kriminellen Hacker eine ernste Gefahr, sie wollen in der Regel Lösegeld erpressen. Viel gefährlicher seien jedoch staatlich gelenkte Hacker mit extrem hoher Expertise und nahezu unbegrenzten Ressourcen. „Deren Angriffe werden meist langfristig vorbereitet und punktgenau ausgeführt.“

Um Angriffe früh zu erkennen und den Schaden schnell einzugrenzen, empfiehlt Seeger das Zwiebelmodell der Cybersecurity: Es beginnt bei der Sicherung des Anschlusses der Anlage per BUS/LAN mit Verschlüsselung. Auch die interne Kommunikation in der Anlage ist zu verschlüsseln.

Der komplette Innovationsreport erschien im Augustheft der photovoltaik. Unsere Abonnenten können es in voller Länge lesen. Sie haben noch kein Abonnement? Dann melden Sie sich umgehend an!

![© Bild: Fraunhofer IBP Stuttgart 1 Die Grafik zeigt die sich verändernden Übertemperaturgradstunden eines Musterraums für die unterschiedlichen Klimaregionen in Deutschland nach [1] in Bezug zum gewählten Referenzstandort Potsdam (Klimadaten aus [7]).](/sites/default/files/styles/teaser_standard__s/public/aurora/2025/02/421945.jpeg?itok=fpHE2t1V)