Solarparks und große Speicher am Stromnetz gehören zur kritischen Infrastruktur. Wie wichtig ist die Sicherung gegen Zugriff durch Unbefugte?

Sonna Barry: Zur kritischen Infrastruktur gehören heute nicht nur die Energienetze, sondern viele Bereiche der für den Bürger notwendigen Versorgung, beispielsweise große öffentliche Unternehmen, Krankenhäuser oder Supermarktketten. Die Anzahl der Angriffe ist in den letzten fünf Jahren nochmals stark gestiegen. Oft versuchen Kriminelle auch, auf diesem Wege Lösegeld zu erpressen. Da hat sich eine regelrechte Industrie entwickelt.

Wie muss man sich die kriminellen Elemente vorstellen, die in die Datenstrukturen von Unternehmen oder Energieanlagen eindringen wollen?

Am Anfang waren es die klischeehaften „Hacker in Hoodies“ oder sogenannte Cyberkids, die sich ausprobieren wollten. Vereinzelt mag es solche Akteure noch geben. Mittlerweile sind neben staatlich geförderten Akteuren vor allem spezialisierte Gruppen am Werk, deren Dienste man im Darknet kaufen kann. Professionelle Teams suchen beispielsweise nach Sicherheitslücken, um Zugriff auf Daten oder Betriebsmittel zu erlangen. Dass die Zahl der Angriffe deutlich steigt, beweist die Professionalisierung des Geschäfts.

Rollt da eine Welle auf uns zu?

Sie ist schon da: Im Mittelstand sind solche Angriffe mittlerweile alltäglich. Einschlägige Statistiken weisen eine sehr hohe Zahl von Angriffsversuchen pro Tag aus. Die Frage lautet also: Kommen sie durch? Man kann durchaus sagen, dass Cyberattacken mittlerweile so wahrscheinlich geworden sind wie Taschendiebstähle am Bahnhof.

Welche Erfahrungen gibt es bislang mit Cyberangriffen auf die Energieversorgung?

Auch da solche Angriffe inzwischen zur regulären Kriegsführung zu gehören scheinen, haben sich zum Beispiel die baltischen Staaten vom russischen Stromnetz abgekoppelt, um Risiken zu minimieren. 2016 führte ein Angriff auf das Energiesystem der Ukraine zum teilweisen Ausfall der Versorgung. Da waren offenbar russische Kriminelle am Werk, potenziell geschützt und unterstützt vom russischen Staat. Solche Vorfälle haben sich seitdem wiederholt.

Haben Sie Erkenntnisse über Vorfälle in der Solarbranche?

Einschlägige Forschungsergebnisse zeigen, dass Akteure, die Kontrolle über wenige Gigawatt erzeugten Solarstrom erlangen können, die Möglichkeit haben, die Netzfrequenz so stark abzusenken oder zu erhöhen, dass es zu einem Netzzusammenbruch kommt. Zum Glück sind Angriffe bislang noch nicht in diese Größenordnung vorgestoßen. Doch je mehr Solaranlagen oder Stromspeicher ans Netz gehen, desto wichtiger ist ihre Sicherung gegen unbefugten Zugriff. Das ist der Fluch des Erfolgs.

Welche Vorgaben gibt es vonseiten der EU und des Gesetzgebers in Deutschland?

Prinzipiell unterscheiden wir zwei relevante Bereiche: den Compliance- und den technisch-operativen Bereich. Wenn Sie gestatten, beginne ich mit dem Compliance-Bereich, der die juristischen Vorgaben abdeckt. Die neue NIS2-Richtlinie der EU wird hier für viele Unternehmen zu einer deutlichen Verschärfung der Dokumentations- und Meldepflichten führen. Die erste Cybersicherheits-Richtlinie der EU von 2016 wurde erweitert, weil die Bedrohungslage sich deutlich verschärft hat. Die Energiebranche fiel zwar schon unter die erste Richtlinie, doch jetzt werden deutlich mehr und deutlich kleinere Anbieter und Anlagen erfasst.

Welche Kriterien gelten für Unternehmen oder Anlagen, damit sie unter NIS2 fallen?

Entweder haben die Unternehmen mindestens zehn Millionen Euro Umsatz im Jahr oder sie beschäftigen mindestens 50 Mitarbeiterinnen und Mitarbeiter. Ich empfehle zur Prüfung der Betroffenheit zum Beispiel den Fragebogen, den das Bundesamt für Sicherheit in der Informationstechnik auf seiner Website anbietet. Das BSI bietet generell umfangreiche Informationen und Angebote zu diesem Thema. Der Fragebogen hilft zu ermitteln, ob man unter die Vorgaben der neuen NIS2-Richtlinie fällt. Die Umsetzung von NIS2 in deutsches Recht steht aktuell noch aus.

In unserer Branche geht es vor allem um Wechselrichter und Speicherbatterien. Über die Leistungselektronik und die Steuerung sind sie in der Regel mit dem Netz gekoppelt. Was müssen die Hersteller solcher Systeme beachten?

Speziell für die Sicherheit solcher Produkte hat die EU den Cyber Resilience Act verabschiedet. Darunter fallen alle Produkte, die mit dem Internet verknüpft sind, also auch Wechselrichter, Speicher, Energiemanager oder die Technik der Gebäudeautomation. Ab 2027 ist es nicht mehr zulässig, solche Geräte in den Umlauf zu bringen, wenn sie Sicherheitslücken aufweisen, die zum Zeitpunkt des Verkaufs bekannt sind. Die Hersteller sind aufgefordert, ihre Produkte kontinuierlich auf Schwachstellen zu prüfen und die Risiken von Cyberangriffen zum Beispiel durch regelmäßige Updates der Firmware oder durch speziell für eine neu gefundene kritische Lücke entwickelte Lösungen – sogenannte Patches – zu senken.

Die Sache ist komplex. Was genau verstehen Sie unter Sicherheitslücken?

Darunter verstehen wir zunächst Lücken, die zum Zeitpunkt des Vertriebs der Produkte noch nicht bekannt sind und den unbefugten Eingriff von außen möglicherweise erlauben. Solche Schwachstellen in Produkten, aber auch der eigenen IT-Infrastruktur zu erkennen, ist die Basis für eine stetige Optimierung der Cybersicherheit. Zudem müssen Hersteller darauf achten, dass ihre Produkte gut in bestehende Sicherheitsarchitekturen integrierbar sind.

Können Sie uns dafür ein Beispiel geben?

Gern. Der Wechselrichter agiert nicht autonom, sondern sendet die Betriebsdaten in eine Cloud oder an eine Betriebswarte. Deren Server gehören gleichfalls zur kritischen Infrastruktur. Die Analyse der Risiken beispielsweise eines Systems zur Betriebsführung von Solarparks muss also weiter greifen als nur bis zu den Wechselrichtern.

Sie erwähnten das deutsche Kritis-Gesetz. Was hat es damit auf sich?

In Deutschland gelten derzeit einige Kritis-Regularien. Sie setzten seinerzeit die erste NIS-Richtlinie der EU in deutsches Recht um. Außerdem gilt aktuell der IT-Sicherheitskatalog aus dem Energiewirtschaftsgesetz (EnWG). Er schreibt vor, dass sich Energieversorger bei der Bundesnetzagentur zertifizieren lassen müssen. Energiehändler wiederum müssen sich beim BSI zertifizieren lassen. Ich hoffe, dass es im Zuge des neuen Kritis-Dachgesetzes zu Vereinfachungen kommt. Wir brauchen mehr Schutz, möglichst ohne mehr Bürokratie.

Wie geht man als Solarunternehmer vor, etwa als Betreiber eines Portfolios von Solarparks?

Die erste Frage, die ich mir stellen würde, lautet: Gibt es Leute in meiner Firma, die sich mit dem Thema Cybersicherheit auskennen? Ist das nicht der Fall, sollten sich Unternehmen sachkundige Partner ins Boot holen. Je nach Kapazität und Kenntnissen ist man mit dem Thema schnell überfordert, wenn man sich nur auf eigene Ressourcen stützt.

Wie kann man sich als Anlagenbetreiber gegen Cyberangriffe wappnen? Welche Partner sollte man ins Boot holen?

Es gibt mehrere Elemente: Compliance mit den gesetzlichen Vorgaben und die Härtung von IT-Systemen und IT-Betriebsprozessen gegen Angriffe. Zur Sicherstellung der Compliance braucht man gegebenenfalls qualifizierte Partner. Mit ihnen gemeinsam lassen sich beispielsweise Zertifizierungen nach ISO 27001 vorbereiten und durchführen. Auch wenn sich das Unternehmen nicht zertifizieren lassen muss, kann das Abarbeiten der in der ISO 27001 gelisteten Themen helfen, offene Flanken in der IT-Sicherheit zu erkennen, zu beseitigen oder zu minimieren.

Wie geht man idealerweise vor, um den Betrieb und die Technik nach Schwachstellen zu durchforsten?

Zunächst geht es um die Analyse der vorhandenen Informationstechnik (IT) im Unternehmen. Auch die Betriebstechnik (OT) wird analysiert. Die entscheidende Frage ist: Welche Schwachstellen gibt es aktuell in den Systemen? Wie gravierend sind die jeweils entstehenden Risiken durch eventuelle Cyberangriffe? Welche Krisen können für das Unternehmen, für den Betreiber des Solarparks daraus erwachsen? Diese erste, grundlegende Analyse kann man nur im Dialog zwischen Geschäftsführung, IT und allen Fachabteilungen im Unternehmen erstellen. Es geht darum, systemkritische Bereiche zu identifizieren und sich Klarheit darüber zu schaffen, wie lange diese maximal ausfallen dürften, um den laufenden Betrieb nicht zu gefährden.

Welcher Schritt folgt darauf?

Im Kern geht es darum, die identifizierten Risiken zu minimieren. Cybersicherheit muss Teil des allgemeinen Risikomanagements werden, das jede ordentliche Geschäftsführung normalerweise aufbaut. Risikominimierung kennen wir beispielsweise vom Brandschutz. Auch hier gibt es Experten, die man – wenn nötig – zurate zieht. Neu ist für viele Unternehmen allerdings, das bestehende Risikomanagement auf die Cybersicherheit auszudehnen.

Können Sie das an einem Beispiel veranschaulichen?

In den meisten Unternehmen gibt es Notfallpläne, falls es brennt oder Betriebsteile durch technische Ausfälle zum Stillstand kommen. Für den Fall eines Cyberangriffs ist zu klären: Was passiert, wenn zum Beispiel alle Wechselrichter gehackt wurden und die Betriebstechniker keinen Zugang zu Anlagen und Betriebsdaten mehr haben? Dann müssen entsprechend geplante Ersatzmaßnahmen anlaufen. Das fällt unter den Fachbegriff Business Continuity Management (BCM).

Das wird wichtig, wenn die Speichercontainer mit Regelleistung am Netz agieren und plötzlich ausfallen …

Genau. Trotz des Cyberangriffs muss ein Ersatzmechanismus anspringen, damit die Attacke nicht auf das Netz übergreift. Die Lieferkette für die elektrische Leistung muss informiert werden, also Netzbetreiber, Bundesnetzagentur und BSI. Möglichst schnell sollten Maßnahmen greifen, die die Folgen des Angriffs begrenzen oder als sicheres Back-up eingreifen. Die Notfallmaßnahmen und das Prozedere zur Reparatur der Schäden müssen tiefgreifend geplant werden, bevor das Kind in den Brunnen gefallen ist.

Wie könnte die Reparatur eines Cyberangriffs aussehen?

Es geht darum, möglichst schnell wieder betriebsbereit zu sein. Je nach Art des Angriffs muss man die verlorenen Daten aus Back-ups wiederherstellen oder Systeme völlig neu aufsetzen. Das kostet unter Umständen viel Zeit und Geld. Manchmal wird auch Technik beschädigt, dann muss man Hardware neu beschaffen und austauschen.

Wie lassen sich die Schäden begrenzen?

Es könnte sicherer sein, sehr kritische Bauteile auf Vorrat zu lagern, um schnell handlungsfähig zu sein. Auch geht es um die Entscheidung, welche Daten offline vorgehalten werden und welche online in die Cloud wandern – in beiden Fällen sind entsprechende Back-up-Verfahren zu planen. Bei in der Cloud gespeicherten Daten ist es empfehlenswert, ein Back-up offline zu lagern, unerreichbar für Zugriffe aus dem Internet. Welche Maßnahmen zu treffen sind, hängt freilich stark von den individuell ermittelten Risiken und dem Risikoappetit des Unternehmens ab.

Sie erwähnten Updates der Firmware sowie sogenannte Patches. Wie sicher sind sie, kann man sich darauf verlassen?

Zunächst ist sicherzustellen, dass Updates und Patches tatsächlich zeitnah aufgespielt werden, und zwar in der aktuellsten Version. Dafür muss man eine Übersicht über sämtliche im Unternehmen verwendeten Geräte und die auf ihnen laufenden Programme und Informationen haben. Nur so geht man sicher, dass Updates und Patches an allen relevanten Stellen Anwendung finden. Diese Informationen sollten in der Übersicht selbstverständlich mitgelistet werden. Auch ist zu testen, ob die Patches der Hersteller in der eigenen IT-Infrastruktur tatsächlich wie gewünscht funktionieren. Die Verantwortung für die Sicherheit der eigenen Systeme liegt beim Betreiber der kritischen Infrastruktur, die kann man nicht delegieren.

Wenn ich Sie richtig verstehe, ist die Cybersicherheit sowohl Zustand als auch Prozess. Eigentlich ist man damit nie wirklich auf der sicheren Seite?

Man kann die IT und die OT so weit härten, dass sie weitgehend sicher sind. Aber nach der Erstinstallation ist das Thema tatsächlich nicht abgeschlossen. Neben Maßnahmen, um die Technik abzusichern, ist die permanente Überwachung der Prozesse wichtig. Monitoringservices melden, wenn es zum potenziellen Einbruch in die Systeme gekommen ist. Hier gibt es allerdings systembedingt eine Menge Alerts, die bei tiefer gehender Analyse einen anderen Hintergrund haben.

Wie trennt man die Spreu vom Weizen?

Mithilfe von künstlicher Intelligenz lassen sich einfache Muster erkennen, die falschen Alarm von Alerts trennen, die tatsächlich auf Angriffe deuten. Das macht es dem Team leichter, das diese Prüfungen durchführt. Angriffe folgen verschiedenen Mustern, verdächtige Aktivitäten hinterlassen Spuren. Ein Monitoringsystem kann die Entdeckung des Angriffs deutlich beschleunigen und schlimmere Schäden effektiv verhindern.

Und dann?

Wenn ein erfolgreicher Angriff festgestellt wurde, sind die IT-Forensiker am Zuge. Sie werten aus, wo und wann der Angriff erfolgte und wie erfolgreich er war. Sind Unbefugte in die IT-Architektur eingedrungen, muss man möglichst schnell analysieren, wo und wie lange sie aktiv waren. Welche Daten sind bedroht? Welches Risiko ergibt sich daraus? Welche Aktionen haben die Eindringlinge ausgelöst?

Das erinnert an Ihr Beispiel vom Brandschutz. Dann geht man ähnlich vor, nicht wahr?

Richtig. Mir ist vor allem wichtig: Pläne in der Schublade reichen nicht. Man muss Angriffe auf die Cybersicherheit genauso üben wie Feueralarm! Und zwar auf allen Ebenen des Unternehmens. Sonst wird man im Angriffsfall überrascht und verliert wertvolle Zeit. Erst durch Schaden klug zu werden, kann sehr viel Geld kosten.

Welche Risiken werden Ihrer Meinung nach besonders leicht unterschätzt?

Es beginnt bei den Zugriffsdaten der Mitarbeiterinnen und Mitarbeiter: Unternehmen benötigen effektive Authentifizierungsmöglichkeiten und klar definierte Zugriffsrechte für alle Informationen. Regelmäßige Schulungen aller Mitarbeiter zu diesem Thema sind genauso wichtig! Andernfalls tappen sie schnell in die Falle, beispielsweise durch Phishing-Mails. Das setzt sich auf allen Ebenen fort. Am Ende wird es immer Risiken geben, die man nicht ausschließen kann. Dann kann man mögliche Verluste durch Versicherungen abdecken, um die Lücken weitgehend zu schließen.

Noch einmal zur Zertifizierung nach ISO 27001, der Norm für hohe IT-Sicherheit. Wie sinnvoll sind solche Zertifikate?

Diese Norm ist Teil des Kritis-Komplexes. Sie zielt darauf, die Schwachstellen im Unternehmen zu finden und durch vielfältige Maßnahmen zu verringern. Wir bei Secida sind beispielsweise nach ISO 27001 zertifiziert. Die Norm bietet einen hervorragenden Katalog für erste Schritte, wenn man sich noch gar nicht mit diesem Thema beschäftigt hat. Eine Zertifizierung würde ich allerdings nicht zwingend empfehlen, wenn diese nicht rechtlich erforderlich sein sollte. Es handelt sich um einen Prozess, der deutlich Zeit und Ressourcen bindet.

Ist die Zertifizierung für die Solarbranche wichtig?

Ich persönlich würde beispielsweise bei der Auswahl der Wechselrichter nur Hersteller in Betracht ziehen, die nach ISO 27001 zertifiziert sind. Andernfalls wäre zu klären, welche Risiken man eingeht, wenn nicht-zertifizierte Anbieter zum Zuge kommen. Die Norm gilt EU-weit, ein Hersteller müsste sich also nur einmal der Zertifizierung unterwerfen, die allerdings alle zwei Jahre erneuert werden kann.

Wie viel kostet die Zertifizierung?

Ich kann Ihnen ungefähr sagen, wie viel wir für Secida ausgegeben haben. Das war ein fünfstelliger Betrag. Man bindet erhebliche Ressourcen für die Dokumentation, die zur Zertifizierung erstellt werden muss. Nach meiner Erfahrung ist die Vorbereitung der Zertifizierung sehr hilfreich, um Risiken zu finden und geeignete Gegenmaßnahmen zu entwickeln. Auch hier finden sich auf der Website des BSI viele Handreichungen. Dort ist zum Beispiel ein Katalog zur Zertifizierung beschrieben. Es gibt Handbücher und Formulare. Diese Informationen sind frei zugänglich.

Wie läuft die Zertifizierung ab?

Wenn alle erforderlichen Dokumente beisammen sind, werden professionelle Dienstleister in Anspruch genommen. Die zertifizierenden Institute schicken Auditoren, das kennt man von anderen Zertifizierungen. Nach der Einreichung und Prüfung der Dokumentation folgt die erste Inspektion. Dabei wird insbesondere geprüft, ob die dokumentierten Prozesse in der Praxis gelebt werden. Anschließend gibt es meist einen Katalog von Hausaufgaben, die zu erledigen sind. Die erneute Zertifizierung nach zwei Jahren erfordert erfahrungsgemäß deutlich geringeren Aufwand.

Wie schätzen Sie aus Ihrer Beratungspraxis die aktuelle Gefährdung der Energiewirtschaft ein?

Die Betriebstechnik (OT) ist durch die Vorgaben der Bundesnetzagentur meistens relativ gut geschützt. Wirklich kritisch ist oft das Backoffice der Unternehmen, etwa bei Stadtwerken. Die dort installierte IT erweist sich nicht selten als anfällig für Angriffe. Darüber können sich Hacker Zugriff verschaffen und im Extremfall potenziell bis auf die Betriebstechnik durchgreifen. Das passierte zum Beispiel in der Ukraine: Dort kaperten Hacker die Server eines Energieversorgers, bekamen Zugriff auf die Umspannwerke und legten das Netz großflächig lahm.

Also können selbst kleine Lücken große Wirkungen entfalten?

Genau darum geht es. Über die IT, die in der Regel von den rechtlichen Vorgaben weniger erfasst wird und daher nicht so stark abgesichert ist, dringen Unbefugte unter Umständen bis auf die Anlagentechnik durch. Der wirtschaftliche Schaden kann enorm sein. Deshalb muss Cybersecurity Chefsache sein, nicht nur eine Angelegenheit der IT-Abteilung im Unternehmen. Das Thema ist sehr komplex, das bewältigt die IT nicht allein.

Das Gespräch führte Heiko Schwarzburger

Foto: Heiko Schwarzburger

Foto: Heiko Schwarzburger

Foto: Heiko Schwarzburger

Kritis-Dachgesetz (Kritis-DachG):

Geplant für 2025, erster Entwurf liegt vor

Das Kritis-Dachgesetz soll EU-Vorgaben in deutsches Recht umsetzen. Um die neue NIS2-Richtlinie zu übernehmen, liegt ein erster Entwurf vor. Allerdings wurde das Gesetz noch nicht abschließend im Bundestag verhandelt, das blieb der neuen Regierungskoalition vorbehalten.

Kritis-DachG definiert die Pflichten von Betreibern kritischer Infrastruktur, von Dienstleistern und Zulieferern. Dabei geht es nicht nur um die Energiewirtschaft. Auch das Gesundheitswesen oder wichtige Branchen zur Versorgung der Bevölkerung mit Wasser und Lebensmitteln werden erfasst.

Vorläufer war das IT-Sicherheitsgesetz 2.0, das im Mai 2021 in Kraft trat. Es nahm vor allem die Anbieter von Kommunikationstechnik und Datenclouds in die Pflicht. Im Januar 2023 folgten auf EU-Ebene die NIS- und CER-Richtlinien, die bis Jahresende 2024 von den Mitgliedsstaaten in Landesrecht überführt werden sollten. In Deutschland wird das Kritis-DachG voraussichtlich im Laufe 2025 in Kraft treten.

Diese Punkte umfasst und regelt das geplante Kritis-DachG:

Prävention: Risiko von Angriffen vorbeugend minimieren, auch gegen Ausfälle wie Katastrophen, Stürme oder Überflutungen.

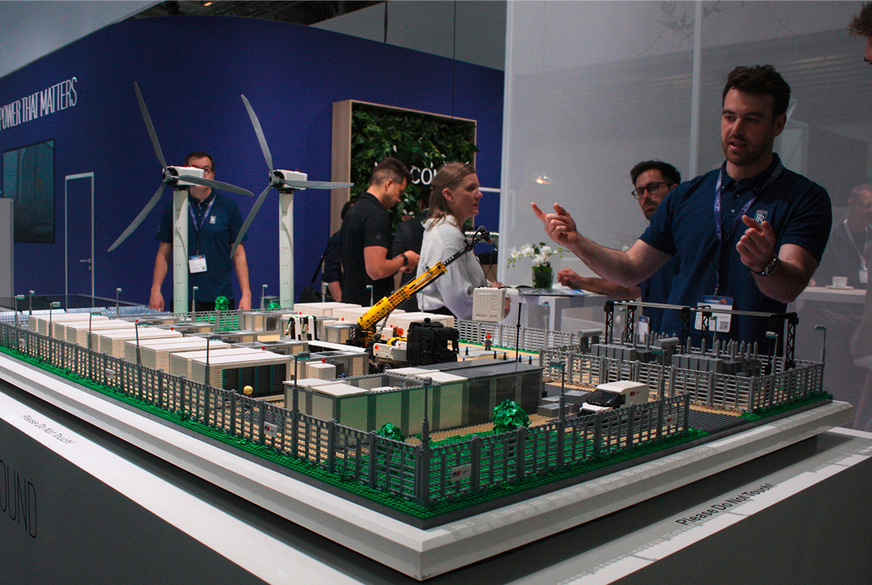

Physischer Schutz: Zäune, Sperren, Videoüberwachung, Detektoren und Zutrittskontrollen.

Reaktion: Notfallpläne (Krisenmanagement).

Wiederherstellung: Aufrechterhaltung des Betriebs bei Angriffen, auch in der Lieferkette.

Personalsicherheit: Personal mit kritischen Funktionen definieren, individueller Zugriff, Rechte und Rollen, Schulungen und Qualifikationen.

Sensibilisierung: Weiterbildungen und Übungen zum Notfallmanagement.

Stand der Technik: Software muss aktuell sein und alle Normen berücksichtigen, auch in der Lieferkette.

Verantwortlich sind die Betreiber der kritischen Infrastruktur, Geschäftsführer haften persönlich. Das Gesetz definiert zudem die Meldepflichten bei Störungen. Innerhalb von 24 Stunden nach Bekanntwerden eines Vorfalls ist das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) zu informieren. Der ausführliche Bericht hat einen Monat Zeit.

Ziel ist es, ganzheitliche Sicherheitskonzepte zu etablieren. Sie umfassen Zutrittskontrollen, Perimeterschutz, Einbruchschutz, Physical Security as a Service, digitale Services, Videosicherheit, Gefahrenmanagement, Cybersecurity-Services, sichere Cloud- und Hybridlösungen und Konzepte zur Modernisierung von bestehender Infrastruktur.

Im Interview

Sonna Barry

ist Diplom-Kauffrau und beschäftigt sich seit 2007 mit komplexen Softwareprodukten für die Wirtschaft. Fachfremden Entscheidern passgenau das Wissen zu vermitteln, das fundierte strategische Entscheidungen ermöglicht, ist ihre Leidenschaft. Seit 2018 ist die Cybersicherheit ihr Kernthema. Sonna Barry arbeitet seit April 2021 als Vizepräsidentin für Business Development & Strategy bei der Secida AG aus Essen. Das Unternehmen ist auf Analyse, Design, Implementierung und Managed Services rund um IT-Infrastrukturen und Cybersicherheit spezialisiert. Ein Großteil der Kunden kommt aus der Energiewirtschaft, dem Finanzsektor und der Industrie.

Foto: Secida