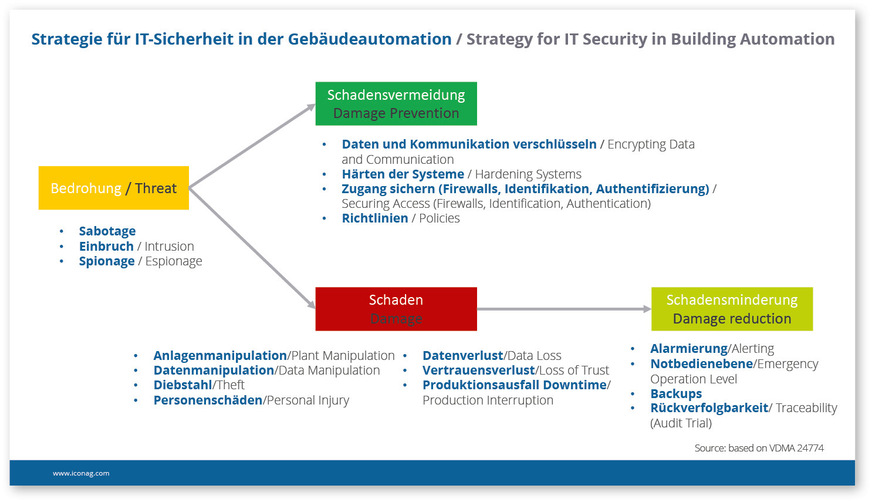

Störungen der Systeme für die Gebäudeautomation (GA) können von innen und von außen auftreten. Von innen indizierte Störungen der Authentizität, Integrität, Verfügbarkeit und Vertraulichkeit betreffen die grundsätzliche Betriebssicherheit der Infrastruktur. Bei von außen indizierten Störungen handelt es sich in der Regel um Sabotage, Spionage oder unerlaubten Zutritt.

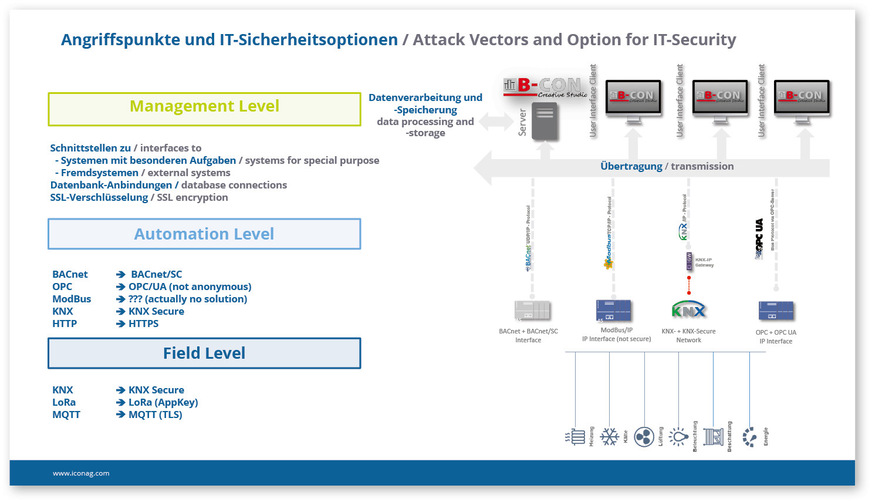

Die üblichen Angriffspunkte auf Automatisierungssysteme befinden sich vor allem auf Automations- und Managementebene eines Gebäudes, weniger auf der Feldebene oder den übergeordneten Ebenen im technischen Gebäudemanagement (Abb. 1). Darum besteht hier besonderer Handlungsbedarf.

Grundlegende Regelwerke in Deutschland sind die Standards und das Grundschutzkompendium des Bundesamts für Sicherheit in der Informationstechnik (BSI). Die Grundschutzbausteine Infrastruktur für Gebäudemanagement (INF.13) und Gebäudeautomation (INF.14) sind verpflichtend für Bundesbehörden und Betreiber kritischer Infrastrukturen. Das Einheitsblatt VDMA 24774 (2023-03) beschreibt die aktuellen Vorgaben zur IT-Sicherheit in der Gebäudeautomation (Leitfaden für die Gebäudeautomation) und die EU-Verordnung 2016/679 informiert über die Datenschutzgrundverordnung für den Schutz personenbezogener Daten in der Gebäudeautomation.

Schwachstellen finden sich in vielen Bereichen

Welche Vorkehrungen im Gewerk Gebäudeautomation konkret zu treffen sind, müssen aus einer Risikoanalyse für die jeweilige Nutzung abgeleitet werden. Im BSI-Standards- und Grundschutzkompendium werden folgende bedeutende Gefährdungslagen für die Gebäudeautomation genannt:

Auch Defizite im Technischen Gebäudemanagement (TBM) können Risikoquellen darstellen:

Lange Lebenszyklen erschweren Sicherheitskonzept

Hinzu kommen die langen Lebenszyklen gebäudetechnischer Anlagen, die ein besonderes Maß an vorausschauender Planung von GA-Systemen erfordern. Dazu zählen eine verschlüsselte Datenübertragung und Kommunikation – Bacnet/SC, KNX-Secure oder ähnliche – sowie die Deaktivierung aller nicht benötigter Dienste und Zugänge ab Werk – „gehärtete“ Geräte und Software – samt Dokumentation der verwendeten Ports.

Wichtig ist auch der Einsatz einer Managementsoftware mit Funktionen zur Aufzeichnung der Benutzeraktivitäten (Audit Trial). Zudem sollte das GA-Systems mit der aktuellen Firmware beziehungsweise Softwareversion laufen. Letzteres betrifft beispielsweise Software für die Management- und Bedieneinrichtung (MBE) sowie die Beobachtungs- und Bedieneinheit (BBE). Zumindest alle security-relevanten Updates sollten installiert sein, insbesondere die aktuellen Patches von Windows sowie die aktuellen Versionen der eingesetzten Softwaresysteme.

Bild: Iconag

Netzwerke sollten getrennt werden

Bei Umsetzung und Ausführung der Gebäudeautomationssysteme gilt es, folgende Vorgaben zu beachten:

Updates nicht vergessen

Beim Betrieb der GA-Systeme gibt es ebenfalls Vorgaben, die umgesetzt werden sollten, um die IT-Sicherheit zu erhöhen:

Die Verantwortlichen für die Gebäudeautomation sollten für jedes Gebäude den Schutzbedarf auf Basis einer Risikoanalyse feststellen. Dies müssen Fachplaner, Bauherr und Betreiber gemeinsam ausführen. Sie sollten sich außerdem bewusst machen, dass sich die größten Risiken für die GA-Systeme aus der Anbindung an das Internet ergeben, zum Beispiel aufgrund von Cloud-Computing.

Bezüglich der konkreten IT-Sicherheitsvorgaben für Planung, Umsetzung und Betrieb gibt die VDMA 24774 eine verlässliche Orientierung. Für neu zu errichtende und bei Sanierung vorhandener GA-Systeme sollten verschlüsselte Protokolle wie Bacnet eingesetzt werden. Wichtig sind außerdem Arbeitsvorschriften und Verhaltensanweisungen (Policies) zur Schadensvermeidung und -minderung. Im Zuge regelmäßiger Wartung sollte nicht nur die Einhaltung dieser Policies, sondern auch die Aktualität des Sicherheitskonzeptes geprüft werden.

In der Gebäudeautomation gibt es zwar keine hundertprozentige IT-Sicherheit. Durch Vorgabe und Beachtung einfacher technischer und organisatorischer Maßnahmen kann jedoch ein gutes Sicherheitsniveau erreicht werden. Der konsequente Einsatz von Bacnet ist dabei nur ein, wenn auch wichtiger Baustein.

Bild: Iconag